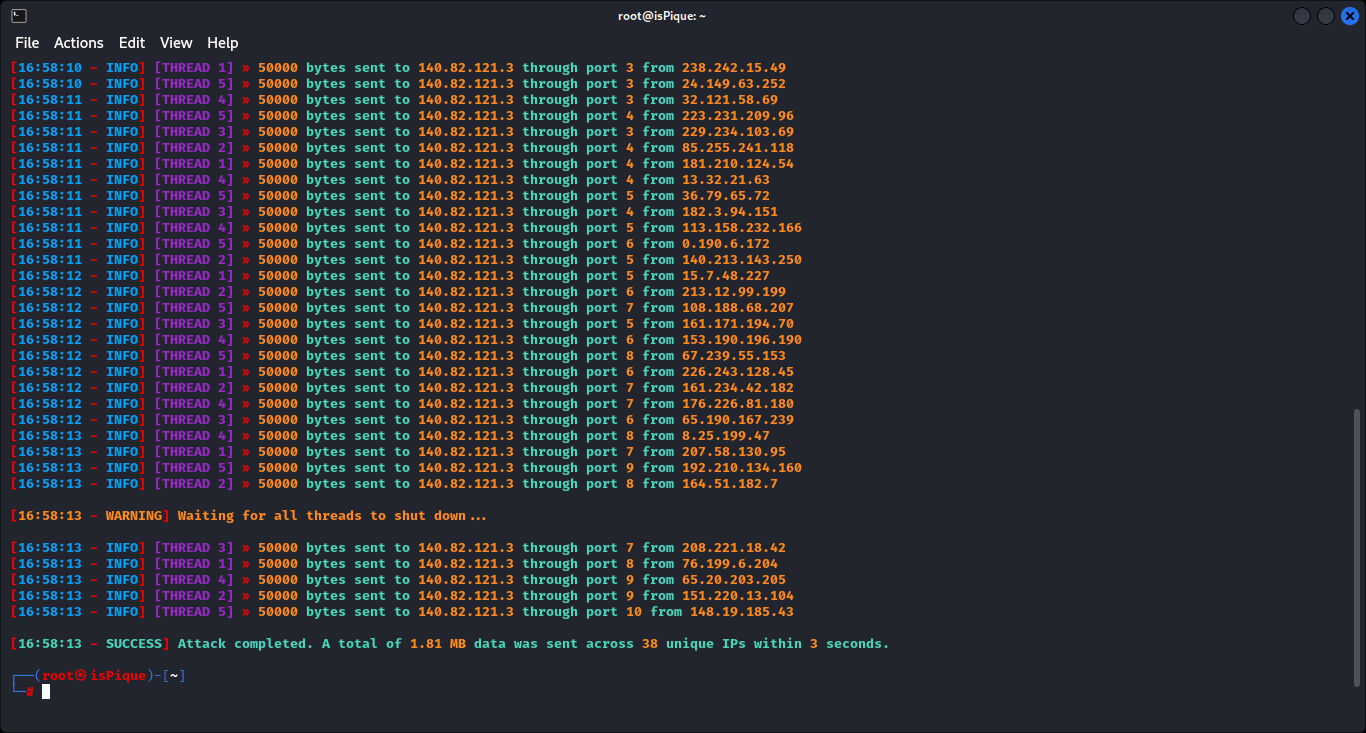

Net Strike una poderosa herramienta DDoS multiprotocolo escrita en Python. Utiliza IP spoofing para el anonimato y maximiza la velocidad de ataque con multi-hilo y programación asincrónica.

Ataques disponibles (agregaremos más pronto)

- TCP SYN Flood: un ataque de inundación TCP SYN explota el proceso de protocolo de enlace de TCP. Envía una avalancha de solicitudes SYN al objetivo, abrumando su capacidad para responder y establecer conexiones legítimas.

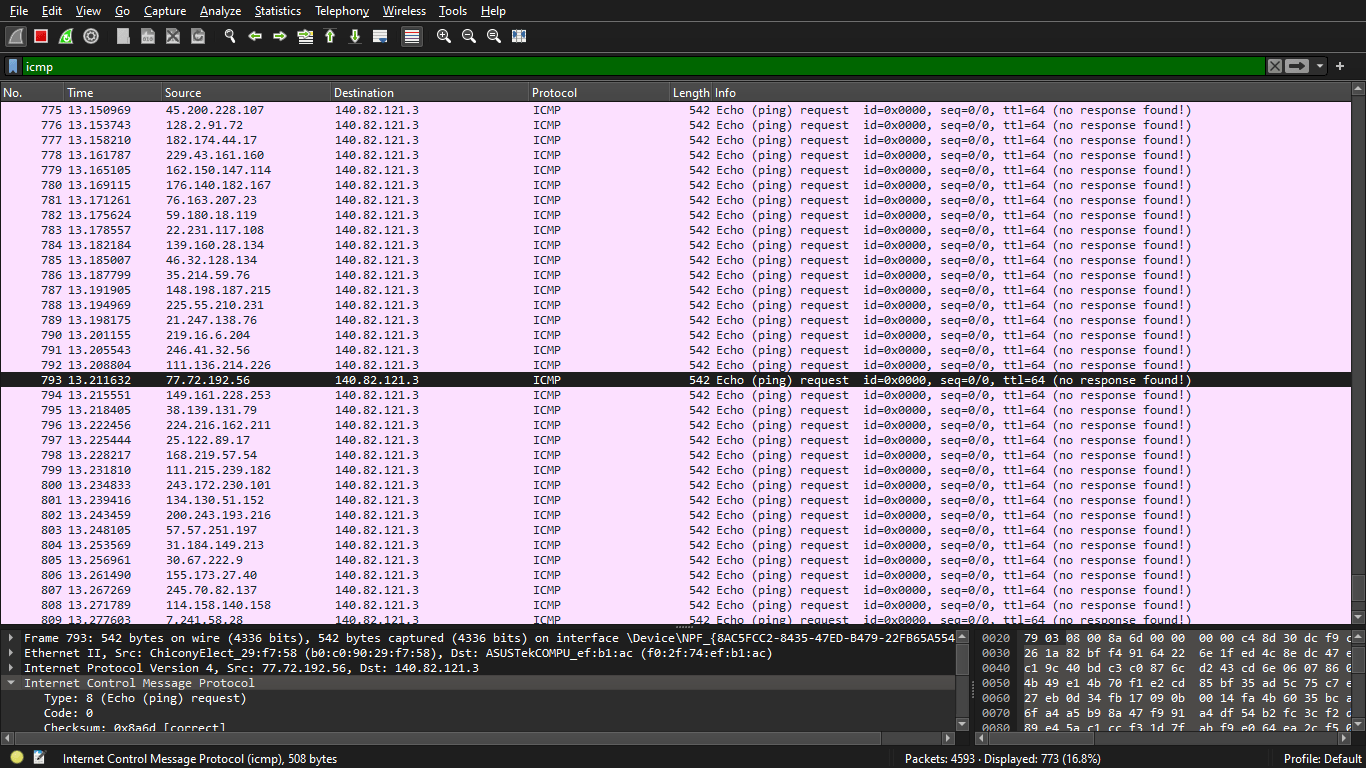

- Inundación ICMP (Ping de la muerte): un ataque de inundación ICMP envía un gran volumen de paquetes de solicitud de eco (ping) ICMP al objetivo, con el objetivo de abrumar el ancho de banda de su red y su potencia de procesamiento.

- Inundación UDP: un ataque de inundación UDP implica enviar una gran cantidad de paquetes UDP a puertos aleatorios en el sistema de destino, lo que hace que se sienta abrumado mientras procesa los paquetes y responde con mensajes ICMP de destino inalcanzable.

- Inundación HTTP: un ataque de inundación HTTP tiene como objetivo sobrecargar un servidor con solicitudes HTTP, agotando sus recursos y potencialmente provocando una denegación de servicio.

Cómo funciona:

- Tomemos como ejemplo UDP Flood.

- Se puede iniciar un ataque de inundación UDP enviando una gran cantidad de paquetes UDP a puertos aleatorios en un host remoto. Como resultado, el anfitrión distante:

- Verifica que la aplicación está escuchando en ese puerto;

- Verifica que ninguna aplicación escuche en ese puerto;

- Responde con un paquete ICMP Destino inalcanzable.

Por lo tanto, para una gran cantidad de paquetes UDP, el sistema victimizado se verá obligado a enviar muchos paquetes ICMP, lo que eventualmente hará que otros clientes no puedan acceder a él. Net Strike también puede falsificar la dirección IP de los paquetes UDP, asegurando que los paquetes de retorno ICMP excesivos no le lleguen y anonimizando su ubicación de red.

Sin embargo, a diferencia de otros tipos de ataques, HTTP Flood funciona de una manera algo diferente. Un ataque de inundación HTTP tiene como objetivo sobrecargar un servidor con solicitudes HTTP. Este tipo de ataque puede adoptar varias formas, como solicitudes GET o POST. Como resultado, el servidor de destino:

- Recibe una abrumadora cantidad de solicitudes;

- Intenta procesar cada solicitud como usuario legítimo;

- Agota sus recursos (CPU, memoria, ancho de banda), lo que podría provocar respuestas lentas o una indisponibilidad total.

Nota

Incluir encabezados en las solicitudes de inundación HTTP hace que las solicitudes parezcan más legítimas, como si vinieran de un navegador real. Esto ayuda a evitar mecanismos de filtrado simples que pueden bloquear solicitudes sin encabezados comunes. Puedes agregar más encabezados si lo deseas.

Instalación

-

Clona el repositorio:

git clone https://github.com/isPique/Net-Strike.git

- Navegar al directorio del proyecto:

cd Net-Strike

- Instala las bibliotecas necesarias:

pip install -r requirements.txt

Uso

sudo python3 NetStrike.py

Importante

¡Tienes que ejecutar la herramienta con privilegios de administrador!

isPique

Proyecto Net-Strike