Sponsors

Categorías

Articulos Recientes

SploitScan identificador de exploits2 de octubre de 2024

SploitScan identificador de exploits2 de octubre de 2024 Herramienta Host Header Vulnerability Scanner28 de agosto de 2024

Herramienta Host Header Vulnerability Scanner28 de agosto de 2024 Fsociety un pack de herramientas de Hacking25 de septiembre de 2024

Fsociety un pack de herramientas de Hacking25 de septiembre de 2024 BlackStone: Herramienta Avanzada para Auditorías de Seguridad30 de diciembre de 2024

BlackStone: Herramienta Avanzada para Auditorías de Seguridad30 de diciembre de 2024 TraceOwl herramienta de seguimiento de geolocalización28 de agosto de 2024

TraceOwl herramienta de seguimiento de geolocalización28 de agosto de 2024

Etiquetas

apk2url (1)

Asqlmap (1)

Ataques (8)

Auditoria (2)

AutoRDPwn (1)

Blackstone (1)

BlueSpy (1)

Bluetooth (1)

Bruteforce (2)

Ciberseguridad (8)

DDoS (3)

Descifrador (1)

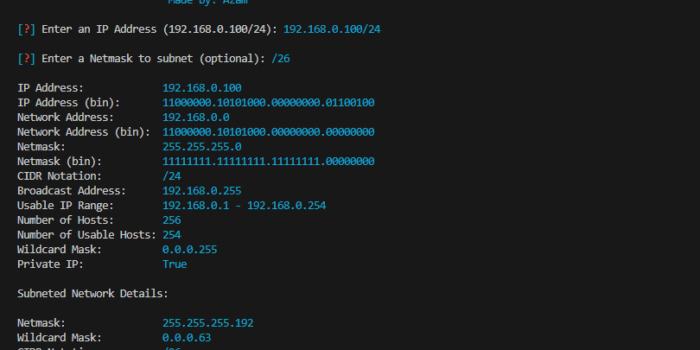

DNS (2)

Exploits (2)

Framework (2)

Herramienta (4)

herramientas (3)

Herramientas de Pentesting (2)

infosec (2)

Inyección (1)

Kali Linux (2)

Kraken (1)

LabSecurity (1)

LFI-FINDER (1)

Linux (3)

LulzDDOS (1)

Mailmeta (1)

MD5 (1)

MD5Bruter (1)

Pentesting (6)

Powershell (2)

Pruebas (2)

Pruebas de Penetración (2)

Python (6)

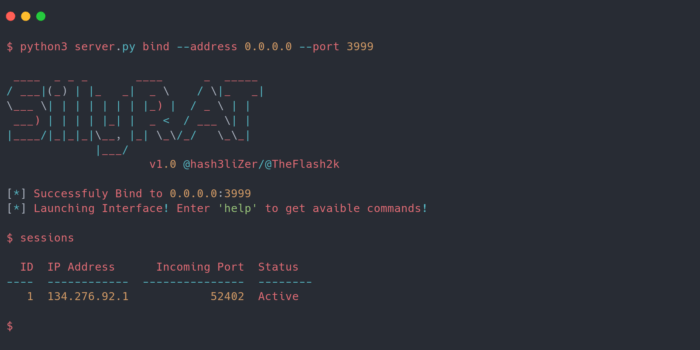

Rat (1)

RedisRaider (1)

SillyRAT (1)

SploitScan (1)

Teléfono (1)

Terminal (1)

Troyano (1)

Vulnerabilidades (4)

web (1)

Windows (1)

ZOIC (1)